서론

지난 시간에 못마친 설명을 다 하도록 하겠습니다. 이번 단계는 다음과 같습니다.

- 악성코드 샘플 선정 (완료)- Snort를 설치하고 분석 환경을 구축 (완료)

- 악성코드를 분석하여 악성코드의 독특한 행위 파악. <-진행중

- 해당 행위를 기반으로 룰 시그니처 작성

- 룰 시그니처를 적용하고 Snort가 정상적으로 악성 행위를 감지했는지 확인.

- 위의 내용을 기반으로 보고서 작성.

과제 발표에 사용한 PPT 파일을 첨부하겠습니다. 현재 진행하고 있는 과제는 AI 스쿨의 리팩토링 보안직무 과정의 일부입니다. 만약 해당 과정에 더 관심이 있으시다면 AI스쿨의 공식 카페에 방문하여 더많은 정보를 확인해 주시기 바랍니다.

https://cafe.naver.com/itscholar

정보보안전문가 취업카페 스칼라 : 네이버 카페

비전공자 전문IT교육, 정보보안전문가, 보안을 아는 개발자, AI 양성교육, IT기술리더, 창업가 양성

cafe.naver.com

본문

이제 악성코드를 분석할 것 입니다. 분석할 악성코드는 이전에 Das Malwerk 사이트에서 수집한 애드웨어로 파일 이름은 suf80_launch.exe 라는 이름을 가지고 있습니다. 참고를 위해서 바이러스 토탈의 검사 결과를 첨부합니다.

VirusTotal

Analyse suspicious files and URLs to detect types of malware, automatically share them with the security community

www.virustotal.com

바이러스 토탈에서 검사한 결과입니다. 검사 결과 70개의 백신 엔진 중 56개의 백신 엔진이 이 파일이 악성코드라고 진단했습니다. 이에 각 백신 엔진의 검사 결과를 파악하기 위해 해당 검사 결과를 문자 빈도 검사를 진행해 보았습니다.

여기서 핵심적이라고 판단되는 키워드 다섯가지를 추려보았습니다.

- adware : 애드웨어

- hebogo : 상표명으로 추정

- Trojan : 트로이 목마

- pua : (Potential Unwanted Application) 잠재적 비선호 앱

- pup : 팝업

이에 해당 바이러스가 트로이 목마처럼 정상파일을 가정하여 설치되며 팝업 형태로 광고를 보여주는 애드웨어라고 추정할 수 있었습니다.

바이러스 토탈에서 확인한 악성코드 관련 시간 기록입니다. 이에 따르면 만들어진 시간은 2009년 경이지만 최초 발견일이 2016년인점을 보아 해당날짜는 조작되었을 가능성이 있다고 사료됩니다.

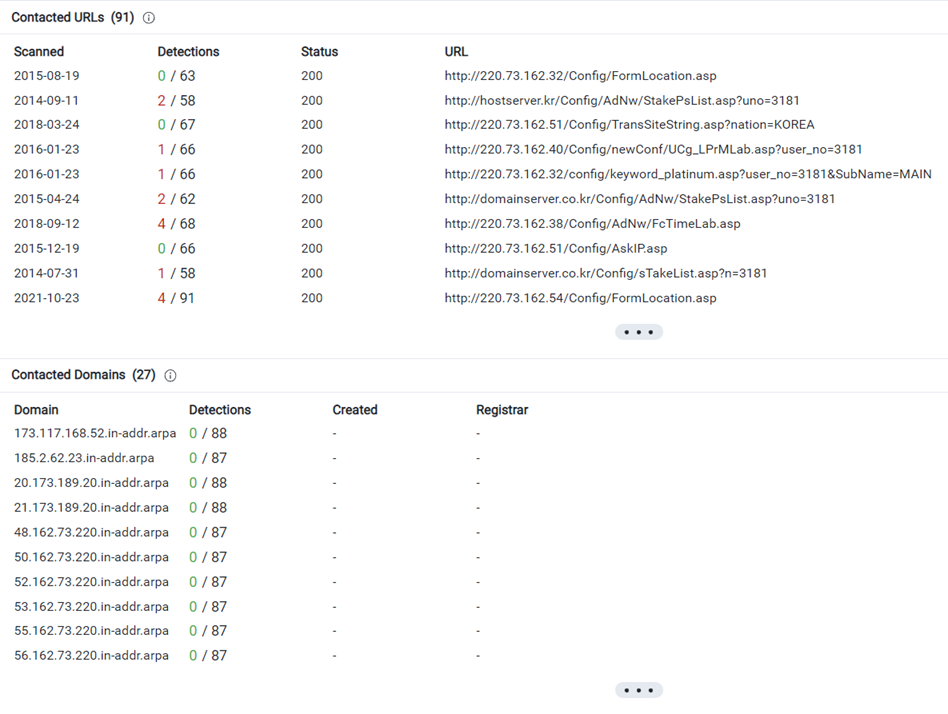

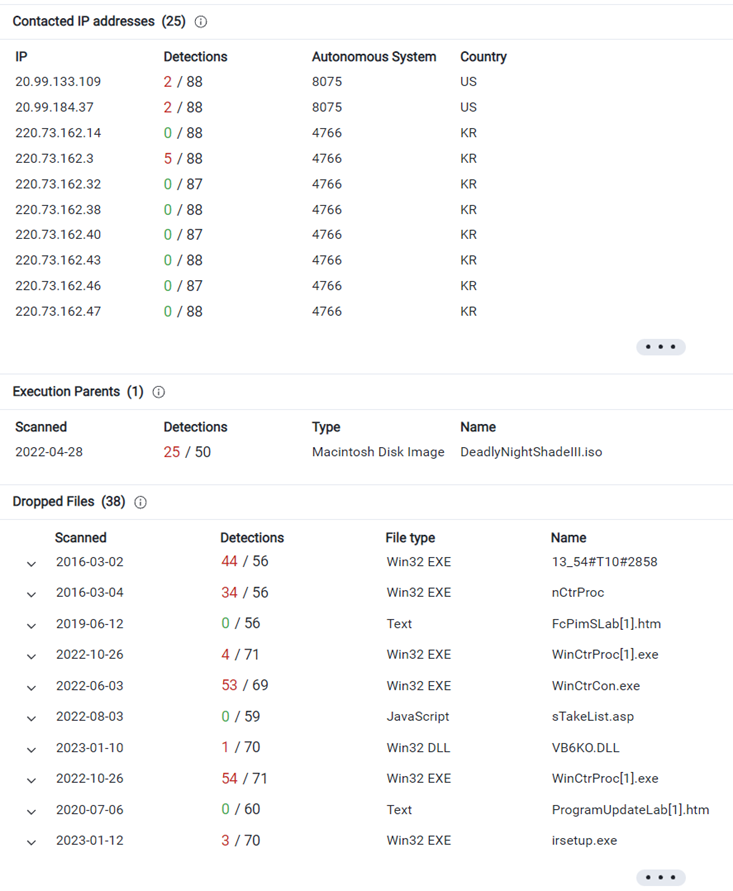

바이러스토탈의 Relation(관계) 탭입니다. 해당 탭을 분석한 결과 다음과 같은 특징을 관찰할 수 있었습니다.

- 접근한 IP중 220.73.162.xx 형식이 다수 발견.

- 해당 형식 아이피를 하나의 유형으로 묶는다면 접근한 IP는 3가지.

- URL 중에서 해당 IP를 그대로 입력한 형식의 URL이 다수 발견.

- 접근한 도메인 중 IP 형식의 도메인이지만 접근한 IP와 관련 없는 종류가 다수 발견.

- 파일을 38가지 다운로드. 그 중 6가지 항목이 악성코드라고 진단되었다.

마지막으로 Behavior(행위) 탭에서 분석한 내용을 정리하겠습니다.

- 공유 모듈 호출

- 레지스트리 수정 및 시작프로그램 추가

- DLL 탐색 기능 탈취

- 윈도우 탐색기 프로세스 탐색, 프로세스 주입

- HTTP로 다운로드 실행

- UPX로 패킹

위와 같이 바이러스 토탈에서 상당한 양의 정보를 얻을 수 있었습니다. 하지만 바이러스 토탈의 정보가 항상 옳은 것은 아니기에 여러 프로그램을 추가로 사용하여 정보를 교차검증할 필요성이 존재합니다. 이제 악성코드파일을 다운로드 받아 정적분석을 개시하겠습니다.

가장 먼저 PEID와 EXEINFO의 검사 결과입니다. 이전에 악성코드 선별에서 패킹되지 않은 악성코드를 선별하였기에 패킹되지 않은 악성코드라는 점을 확인할 수 있었습니다. 이처럼 바이러스 토탈에서는 패킹되어 있다고 결과가 나타나지만 실제로는 결과가 다른 경우가 존재하기에 정적 분석 도구를 이용하여 확인하는 작업이 필요합니다.

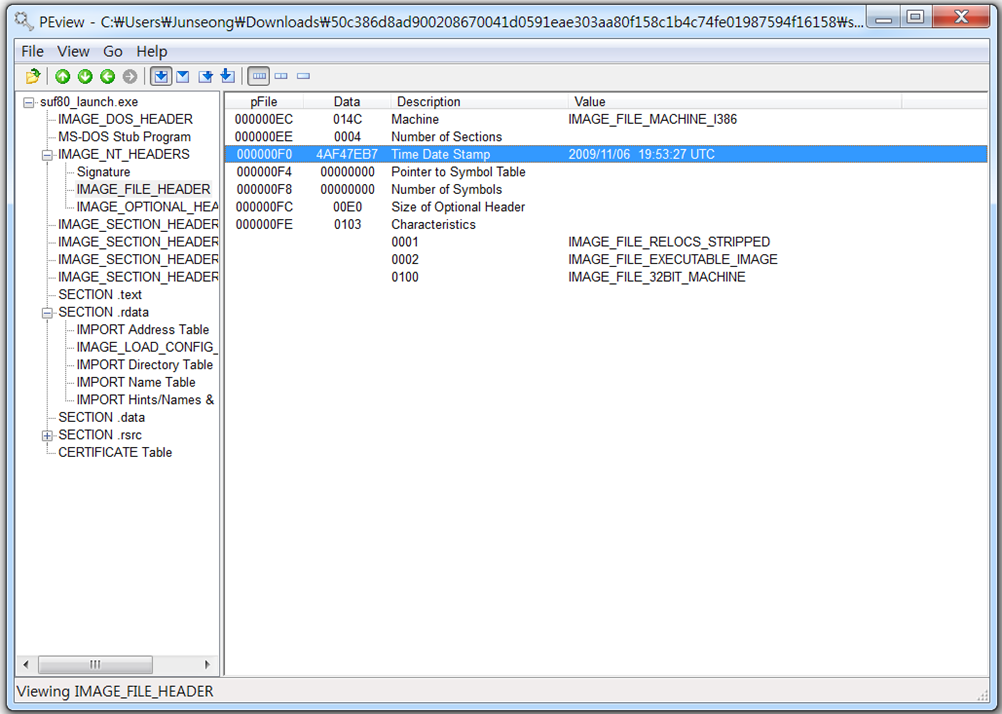

그 다음은 PEVIEW를 이용한 분석을 하겠습니다. 파일 제작시간은 바이러스 토탈에서 본것과 같은시간이 적혀 있었습니다.

그리고 사용되는 명령어를 조회하여 보니 디렉토리 읽기, 설정 변경, 프로세스 종료, 프로세스 토큰 불러오기 등 다수의 명령어를 사용하는 것을 확인할 수 있었습니다. 이는 바이러스 토탈의 행위 탭에서 나타난 분석과 교차 검증이 가능한 행위입니다.

하지만 명령어의 대상이 될 URL이나 파일의 명칭과 같은 정보는 찾지 못하였습니다.

이 다음 분석은 Strings 를 이용하여 진행하겠습니다. 다음은 STrings의 분석 결과 중 유의미하다고 보이는 문자열을 확인한 것 입니다.

회사 이름

-Thawte Certification

-Symantec Corporation

지명으로 보이는 문자열

-Western Cape1

-Cape Town1

메일 주소

-premium-server@thawte.com

URL

http://ocsp.thawte.com

http://crl.thawte.com/ThawteTimestampingCA.crl

http://www.hebogo.com/FileInfo/FileInfo.htm

이후 BINTEXT를 이용하여 분석을 진행하였습니다. 하지만 BINTEXT에서는 PEVIEW에서 발견했던 명령어와 같은 결과만 발견했을 뿐 추가적인 사실을 발견하지는 못했습니다.

'AI 스쿨 리팩토링 보안직무 과정' 카테고리의 다른 글

| 24주차 과제 - 침해대응 & CERT 과정 (1) (0) | 2023.10.12 |

|---|---|

| 23주차 과제 - 보안관제 프로젝트 (4) (1) | 2023.10.11 |

| 22주차 과제 (상) - 보안관제 프로젝트 (3), Snort 환경 설정 마무리 (0) | 2023.08.16 |

| 21주차 과제 - 보안관제 프로젝트 (2), Snort 설치 (0) | 2023.05.22 |

| 20주차 과제 - 보안관제 프로젝트 (1), 악성코드 샘플 수집 (0) | 2023.05.22 |

댓글